基础配置

用户模式

登陆设备后,直接进入用户模式,只能执行少量查看配置的命令;

视图模式

用户模式下,输入system-view进入视图模式,可执行设备全局配置的命令;

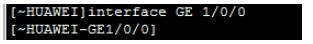

局部配置模式

视图模式下,输入局部配置命令,如interface GE 1/0/0,进入GE1/0/0端口配置模式,

此外局部配置模式有很多种,可根据不同需求进入vlan配置模式、端口聚合配置模式等,可输入?,查看当前模式下,能执行哪些命令;

输入quit返回上一层配置模式,输入commit提交已有配置,用户模式下输入save保存配置;

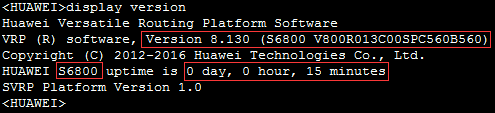

查看设备信息

<HUAWEI>display version

其中关键信息有:

软件版本:Version 8.130 (S6800 V800R013C00SPC560B560)

设备型号:HUAWEI S6800

运行时间:0 day, 0 hour, 15 minutes

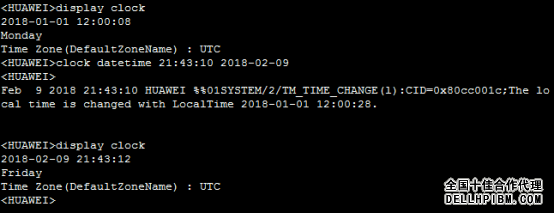

查看和修改系统时间

<HUAWEI>display clock

<HUAWEI>clock datetime 12:00:00 2018-01-01

修改设备名称

<HUAWEI>system-view

[~HUAWEI]sysname CE6800

如果没有commit,需退出一次系统视图模式后保存;

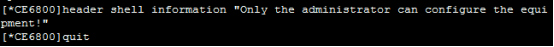

配置设备说明信息

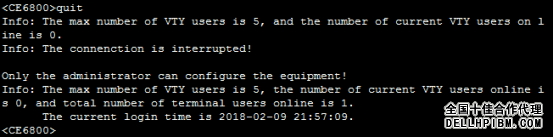

添加登录设备说明内容,举例:Only the administrator can configure the equipment

[*CE6800]header shell information "Only the administrator can configure the equipment!"

退出视图模式后可见

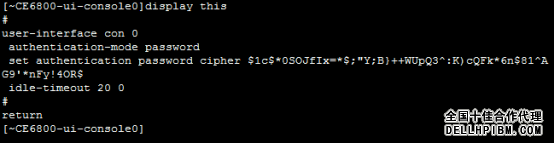

配置console登录认证方式及超时时间

Console登录:默认console登录无密码,任何人通过串口线直连设备console接口,可直接修改配置,管理员可配置console密码,登录不需要用户名,初次配置时使用console;

超时时间:指连接设备后,一段时间内无操作,系统自动退出,需重新登录,默认超时时间为10min;

进入console配置模式

[*CE6800]user-interface console 0

Console认证方式为password

[*CE6800-ui-console0]authentication-mode password

设置console密码为密文形式huawei@123

[*CE6800-ui-console0]set authentication password cipher huawei@123

设置超时时间为20min

[*CE6800-ui-console0]idle-timeout 20 0

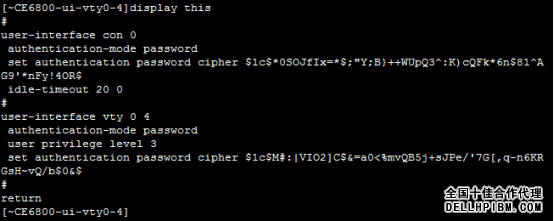

使用quit返回视图模式,保存后使用display this检查配置结果,乱码是加密后的密码;

Telnet 配置

配置密文登录验证

进入vty配置模式,0 4表示允许5个并发telnet连接

[~CE6800]user-interface vty 0 4

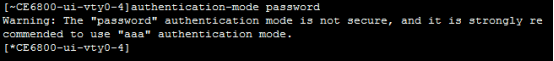

指定认证方式为password,出现要求使用aaa认证提示信息,暂时忽略

[~CE6800-ui-vty0-4]authentication-mode password

配置telnet使用密文认证,密码Gauss_234

[*CE6800-ui-vty0-4]set authentication password cipher Gauss_234

配置用户等级3,缺省为级别1

[*CE6800-ui-vty0-4]user privilege level 3

退出保存后,使用display this查看配置

用户等级说明

LEVEL 0(访问级):可以执行用于网络诊断等功能的命令。包括ping、tracert、telnet等命令,执行该级别命令的结果不能被保存到配置文件中。

LEVEL 1(监控级):可以执行用于系统维护、业务故障诊断等功能的命令。包括debugging、terminal等命令,执行该级别命令的结果不能被保存到配置文件中。

LEVEL 2(系统级):可以执行用于业务配置的命令,主要包括路由等网络层次的命令,用于向用户提供网络服务。

LEVEL 3(管理级):最高级,可以运行所有命令:关系到系统的基本运行、系统支撑模块功能的命令,这些命令对业务提供支撑作用。包括文件系统、FTP、TFTP、XModem下载、用户管理命令、级别设置命令等。

注:某些型号设备用户等级有0-15级,区分更细,其中15级与LEVEL 3权限一致,配置时需依据具体情况而定。

配置aaa登录认证

aaa认证

authentication(认证)、authorization(授权)、accounting(计费)的简称,是网络安全的一种管理机制;Authentication是本地认证/授权,authorization和accounting是由远处radius(远程拨号认证系统)服务或hwtacacs(华为终端访问控制系统)服务器完成认证/授权;

进入vty配置模式

[~CE6800]user-interface vty 0 4

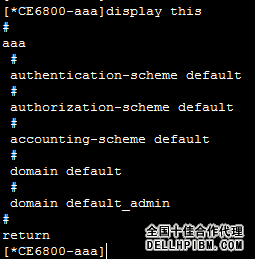

退出vty配置模式后,进入aaa配置模式

[*CE6800]aaa

配置本地用户huawei密码为密文Gauss_234

[*CE6800-aaa]local-user huawei password cipher Gauss_234

配置huawei用户服务类型为telnet

[*CE6800-aaa]local-user huawei service-type telnet

配置huawei用户特权等级15(模拟器不支持此配置,只有用户等级0-3)

[*CE6800-aaa]local-user huawei privilege level 15

配置完成后查看结果,其中aaa认证模式无特殊要求,均采用默认模式

telnet登录时会要求输入username和password

配置设备超级密码

超级密码

在用户权限较低时(例如Telnet登陆时,可以定义权限级别为0戒1),此时

可以使用super命令迚行权限提升。为避免非法权限提升带来的危害,应该配置

超级密码迚行防护。

为CE6800设置超级密码,密码以simple(明文)方式存储(模拟器不支持)

[*CE6800]super password simple huawei

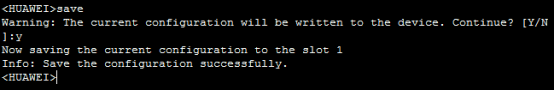

保存及查看配置

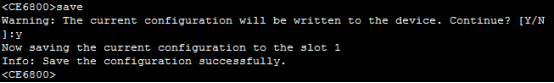

保存所有配置信息,先提交后保存

[~CE6800]commit

<CE6800>save

查看已保存的所有配置

[*CE6800]display saved-configuration

查看当前所有配置

[*CE6800]display current-configuration

IP及路由配置

配置接口IP

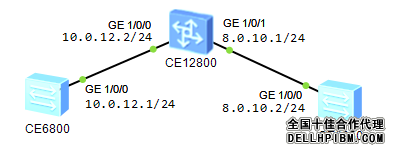

拓扑图如下:

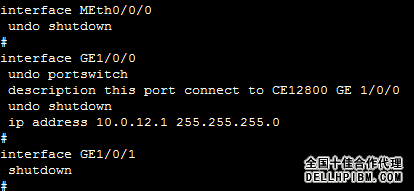

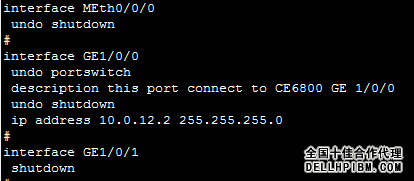

CE6800配置

[*CE6800]undo portswitch batch GE 1/0/0 GE 1/0/0开启三层转发

[*CE6800]interface GE 1/0/0 进入接口配置模式

[*CE6800-GE1/0/0]ip address 10.0.12.1 24 配置IP及netmask

[*CE6800-GE1/0/0]description this port connect to CE12800 GE 1/0/0 添加端口说明(可选)

[*CE6800-GE1/0/0]undo shutdown 激活接口

[*CE6800-GE1/0/0]quit 退出接口配置模式

[*CE6800]commit 提交配置

保存后查看配置:

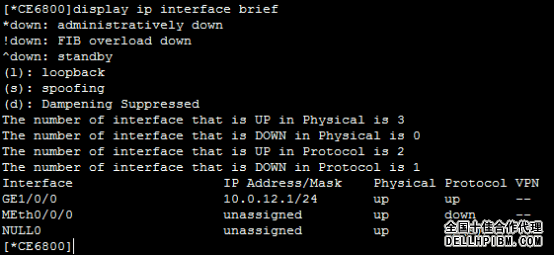

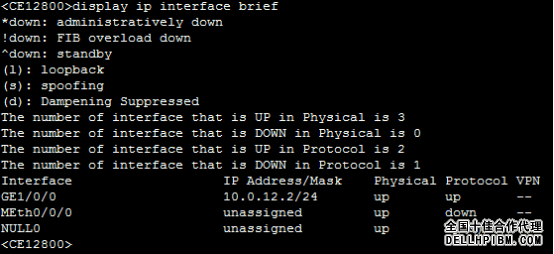

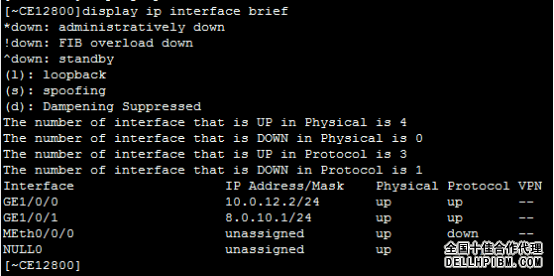

CE12800配置

配置GE 1/0/0地址为10.0.12.1 24

其余配置与CE6800相同,查看配置结果如下

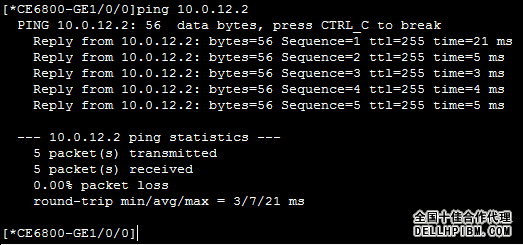

从CE6800 ping 对端CE12800,测试连通性

配置静态路由

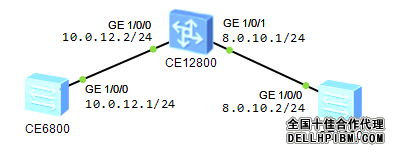

接上一个案例,拓扑图如下:

目标:让CE6800能ping通CE6850上的8.0.10.2

在CE12800上,配置GE 1/0/1接口IP为8.0.10.1/24

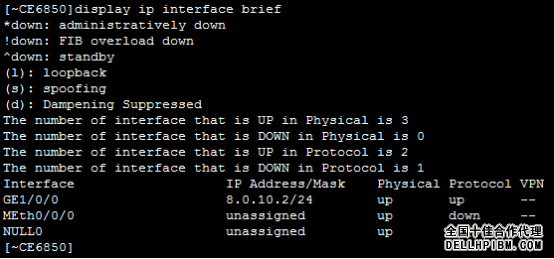

在CE6850上,配置GE 1/0/0 接口IP为8.0.10.2/24

网络连通后,尝试从CE6800 ping CE6850上的8.0.10.2,结果ping不通;

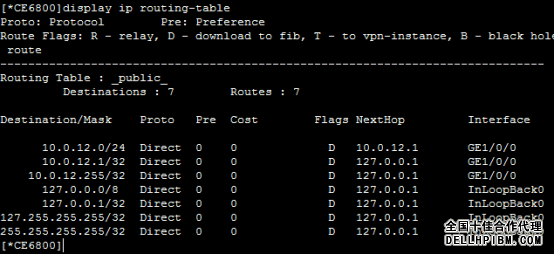

查看CE6800路由表,没有去往8.0.10.0/24的路由

在CE6800上添加去往8.0.10.0/24的静态路由,下一跳地址应为CE12800上的10.0.12.2

[*CE6800]ip route-static 8.0.10.0 24 10.0.12.2

再尝试从CE6800 ping CE6850上的8.0.10.2,结果仍然ping不通,

原因是CE6850没有去往10.0.12.0/24网段的路由,导致ping数据包“有去无回”;

在CE6850上添加去往10.0.12.0/24的静态路由,下一跳地址应为CE12800上的8.0.10.1

[~CE6850]ip route-static 10.0.12.0 24 8.0.10.1

提交保存后,CE6800可以ping通CE6850上的8.0.10.2;

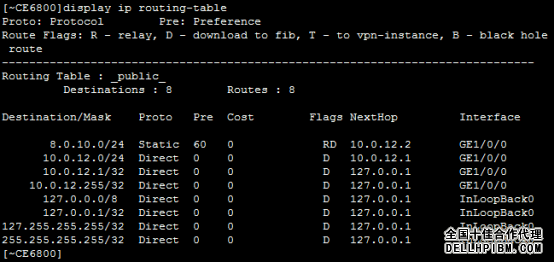

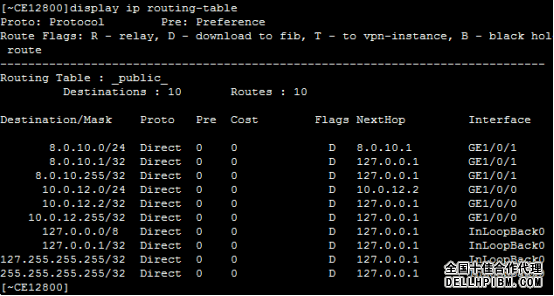

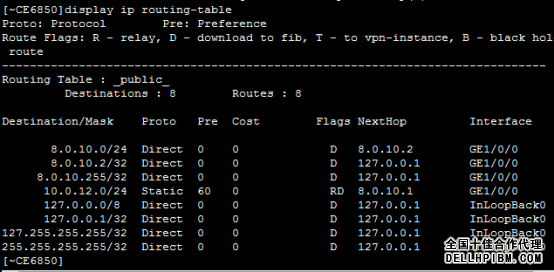

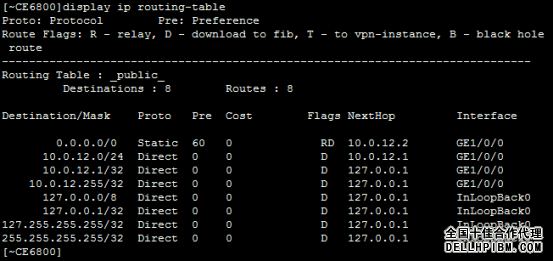

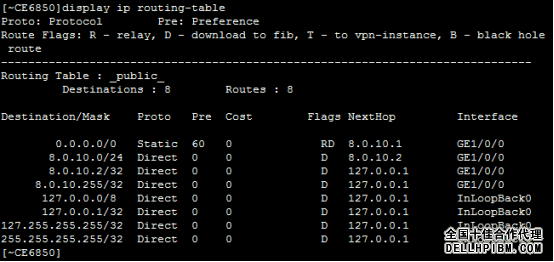

查看CE6800、CE12800及CE6850路由表,分别如下图

注意到Proto字段,有两种类型:Direct直连和Static静态,

其中CE12800路由均为直连,Pre字段为0,

而CE6800和CE6850有两条静态路由,Pre字段为60,

Pre表示路由优先级,越小越优,路由会优先匹配;

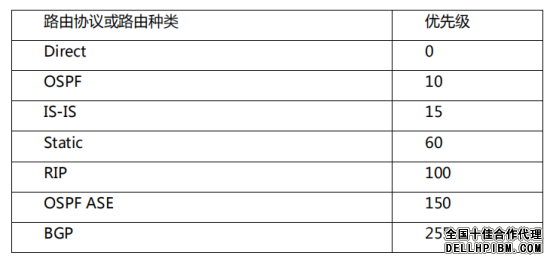

华为路由器默认协议优先级如下表

其余协议均为动态路由协议,包括:

OSPF(开放式最短路径优先协议)

RIP(路由信息协议)

IS-IS(中间系统到中间系统协议)

BGP(边界网关协议)

配置默认路由

该拓扑图中,在CE6800和CE6850上配置默认路由,也可以互相ping通,配置示例如下:

CE6800配置:

[~CE6800]ip route-static 0.0.0.0 0.0.0.0 10.0.12.2

CE6850配置:

[~HUAWEI]ip route-static 0.0.0.0 0.0.0.0 8.0.10.1

分别查看路由表:

利用默认路由,拓扑图中两端设备也可以互相ping通;

配置端口聚合

LACP协议

LACP,基于IEEE802.3ax标准的LACP(Link Aggregation Control Protocol,链路汇聚控制协议)是一种实现链路动态汇聚的协议。LACP协议通过LACPDU(Link Aggregation Control Protocol Data Unit,链路汇聚控制协议数据单元)与对端交互信息。

静态LACP汇聚由用户手工配置,不允许系统自动添加或删除汇聚组中的端口。汇聚组中必须至少包含一个端口。当汇聚组只有一个端口时,只能通过删除汇聚组的方式将该端口从汇聚组中删除。静态汇聚端口的LACP 协议为使能状态,当一个静态汇聚组被删除时,其成员端口将形成一个或多个动态LACP 汇聚,并保持LACP 使能。禁止用户关闭静态汇聚端口的LACP 协议。

动态LACP汇聚是一种系统自动创建或删除的汇聚,动态汇聚组内端口的添加和删除是协议自动完成的。只有速率和双工属性相同、连接到同一个设备、有相同基本配置的端口才能被动态汇聚在一起。即使只有一个端口也可以创建动态汇聚,此时为单端口汇聚。动态汇聚中,端口的LACP 协议处于使能状态。

端口聚合配置示例

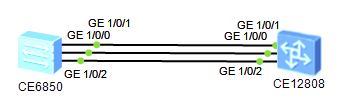

拓扑图如下:

CE6850的GE1/0/1~GE1/0/3分别直连对端CE12808的GE1/0/1~GE1/0/3,将三条链路做链路聚合(channel);

CE6850配置如下:

[~CE6850]interface Eth-Trunk 1 进入Eth-Trunk子配置模式,

[*CE6850-Eth-Trunk1]mode lacp-dynamic 选择lacp动态模式

[*CE6850-Eth-Trunk1]lacp max active-linknumber 1

[*CE6850-Eth-Trunk1]least active-linknumber 1

[*CE6850-Eth-Trunk1]trunkport GE 1/0/0

[*CE6850-Eth-Trunk1]trunkport GE 1/0/1

[*CE6850-Eth-Trunk1]trunkport GE 1/0/2 将三个端口加入Eth-Trunk 1

[*CE6850-Eth-Trunk1]commit 提交配置

CE12808配置与CE6850相同;

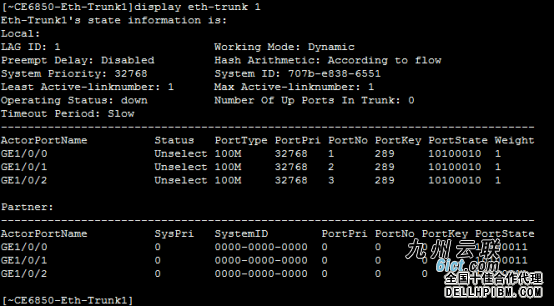

查看Eth-Trunk 1配置

两端设备的三根连线形成链路聚合,逻辑接口为Eth-Trunk 1

Copyright © Dell服务器|Dell存储|华为服务器|华为交换机|Dell工作站|戴尔服务器代理|华为服务器代理|戴尔服务器渠道 版权所有 京ICP备19045621号

全国服务电话:13810713934 传真:13681011021

公司地址:北京市海淀区

在线客服

在线客服